无线网络分析(二)-Linux环境下空口抓包-kismet

Linux环境下基本所有支持monitor模式的无线网卡都可以直接使用wireshark进行抓包,方法与Windows下一样,比较简单。可以参照我之前这篇文章无线网络分析(一)-Windows环境下空口抓包简单总结

Linux下空口抓包还有两个常用的工具:kismet和aircrack-ng,这篇文章介绍利用kismet进行空口抓包。

系统:kali虚拟机(kali集成了大部分网络安全工具和环境,自带kismet和aircrack-ng这两个工具)

前置工作

连接无线网卡

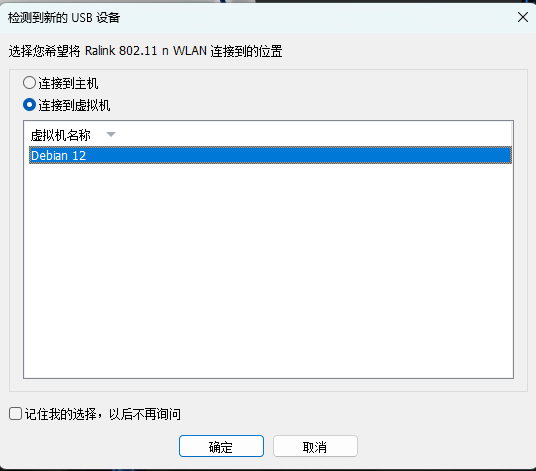

打开你的虚拟机(我用的是VMware,如果你用的是VirtualBox可能会有不同,不过话说VMware都免费了真的还有人用VirtualBox吗?),插上无线网卡,会弹出下面的界面,选择连接到虚拟机再点一下要连接的虚拟机的名字,点击确定即可。

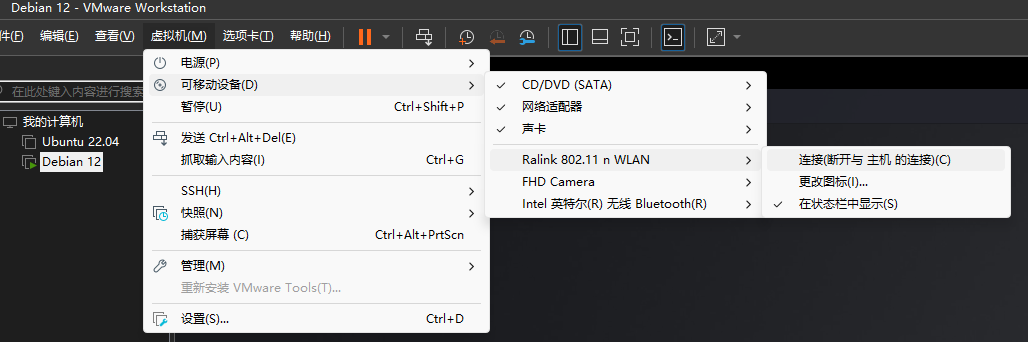

此处如果没有自动弹出连接界面,点击导航栏虚拟机-可移动设备-网络适配器-你的无线网卡-连接,将无线网卡连接到虚拟机。

如果你在网络适配器里没有发现你的无线网卡:

- 检查网卡是不是坏了

- 尝试重启虚拟机,重启电脑

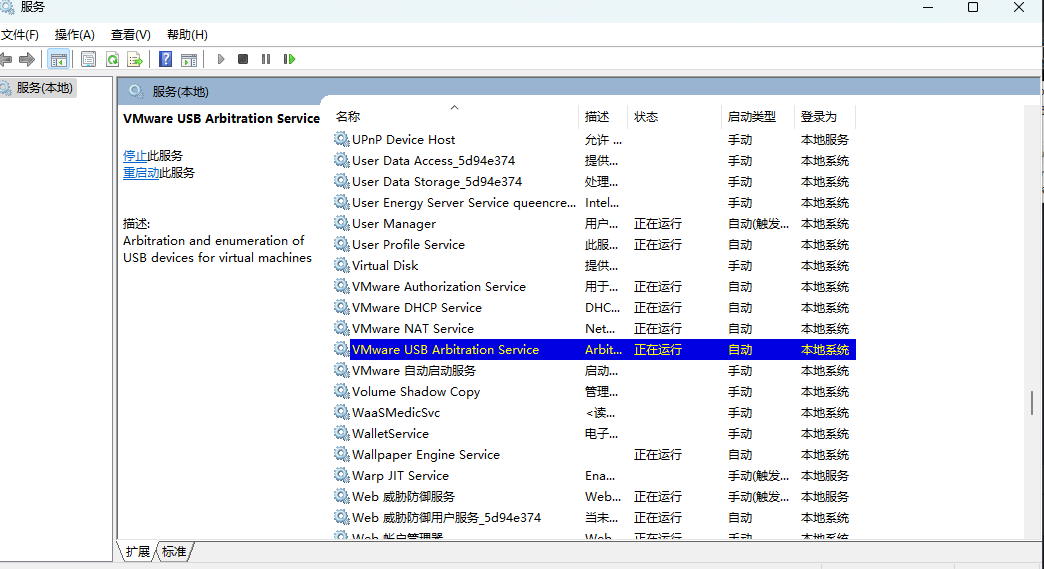

- 检查VMware的USB服务是否开启,方法如下:

win+r输入services.msc打开服务,找到VMware的USB服务,将它打开并将启动设置设为为自动(保险起见建议将几个带VMware的服务都设置为自动开启)

设置无线网卡为监控模式

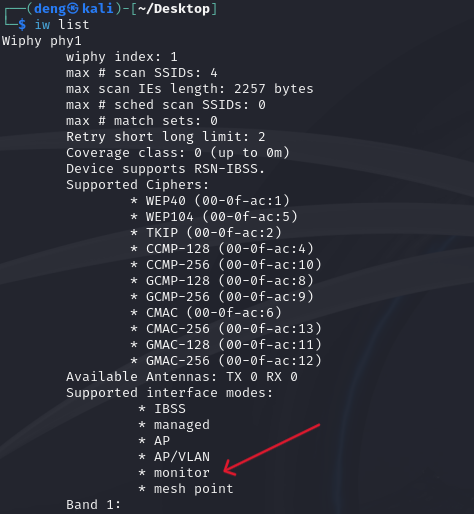

step 1 查看无线网卡是否支持monitor模式

iw list |

step 2 设置无线网卡为监控模式

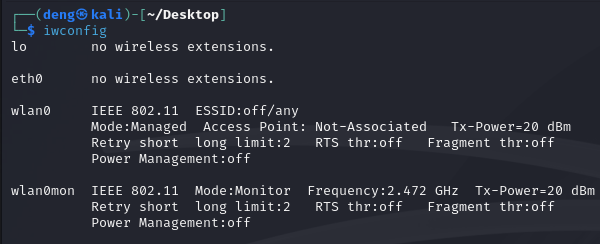

确定当前网卡的模式

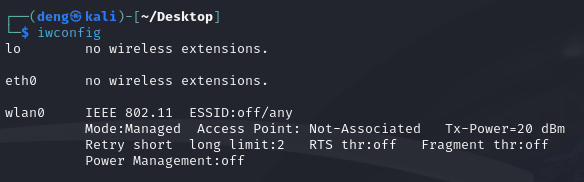

iwconfig |

此时wlan0接口是Managed模式

需要先关闭网卡设置为监控模式之后再开启它:

sudo ifconfig wlan0 down |

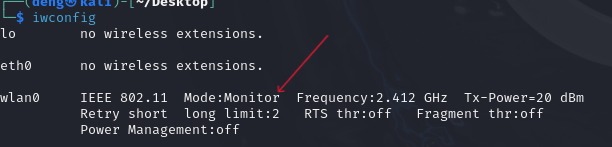

再输入iwconfig查看网卡的状态

waln0已经设置为监控模式

使用kismet抓包

配置kismet

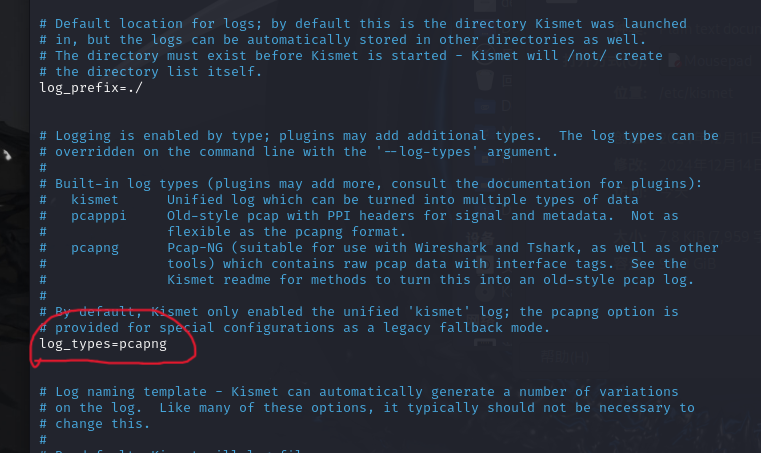

kismet默认的生成的是kismet格式的日志,如果你希望将捕获到到的数据包保存为pcap类文件后使用wireshark分析的话,需要对日志配置文件进行修改:

sudo nano etc/kismet/kismet_log.conf |

找到这一行,修改为log_types=pcapng,这里你可以不用nano来修改,可以用vim或者其他的都可以,但是都要加sudo。

启动kismet

首次使用可能花费较长时间来初始化:

sudo kismet |

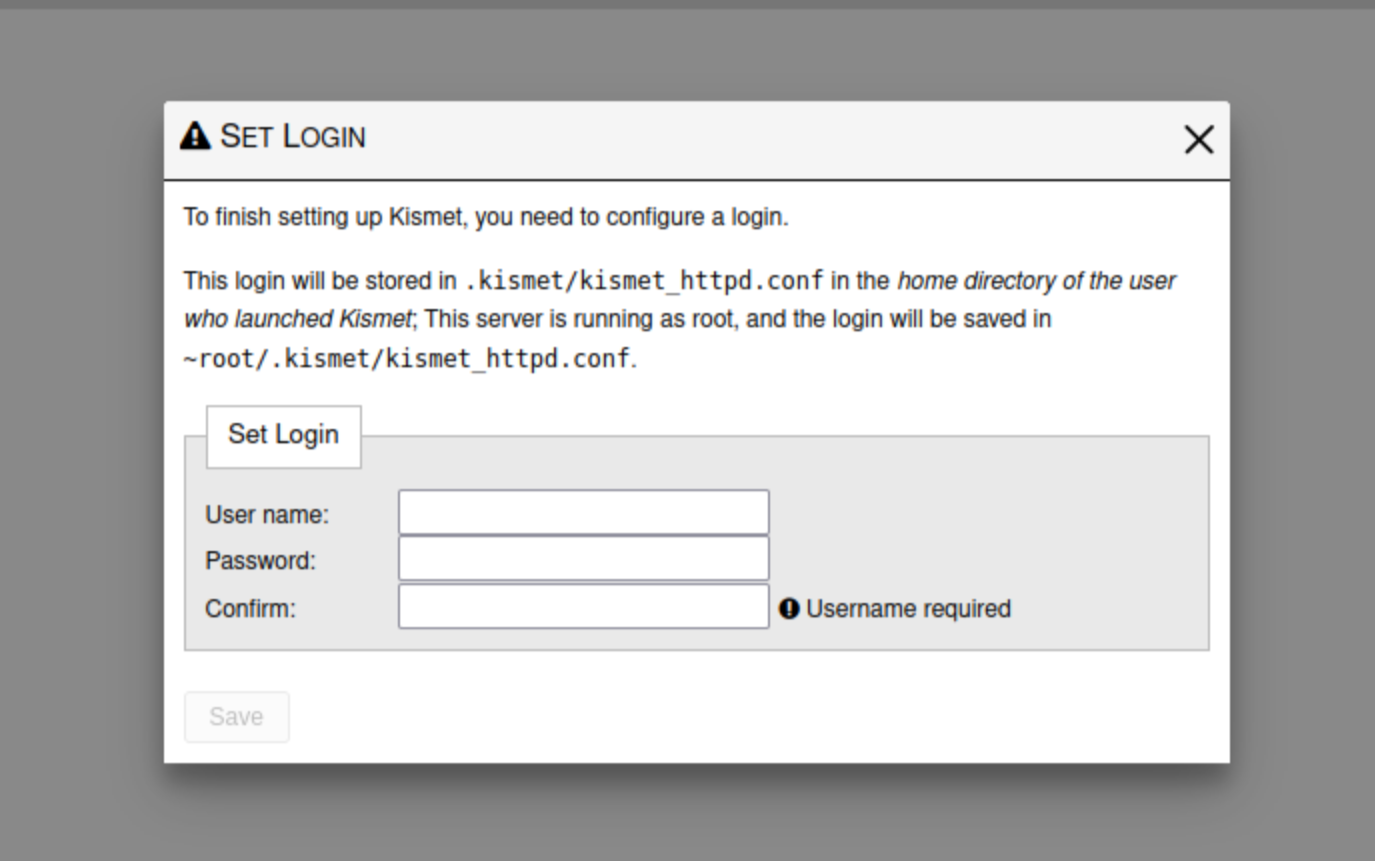

执行完成后不要关闭终端,打开浏览器,在地址栏输入localhost:2501,访问kismet的图形管理界面,首次进入会要求设置用户信息:

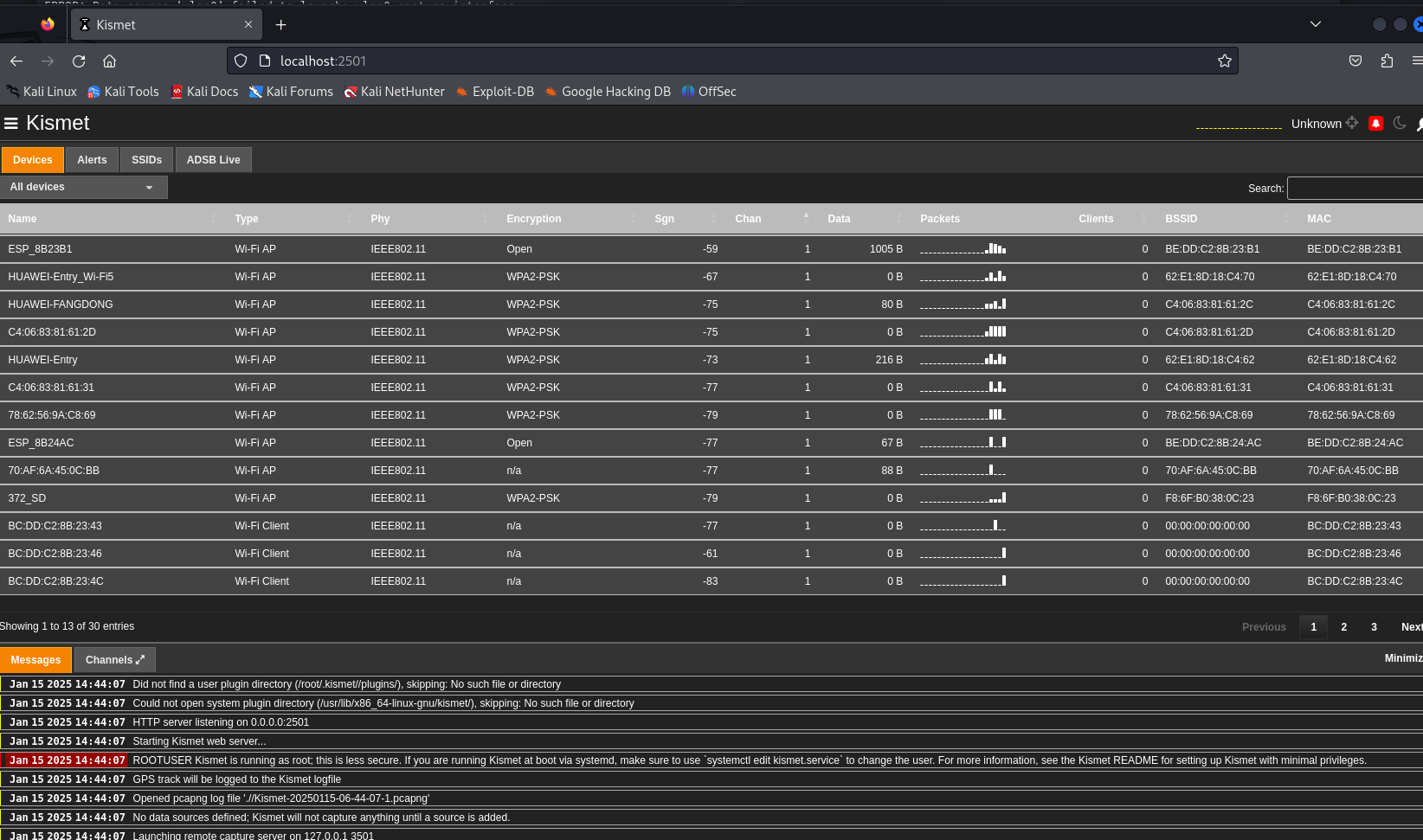

设置完成后,进入管理界面:

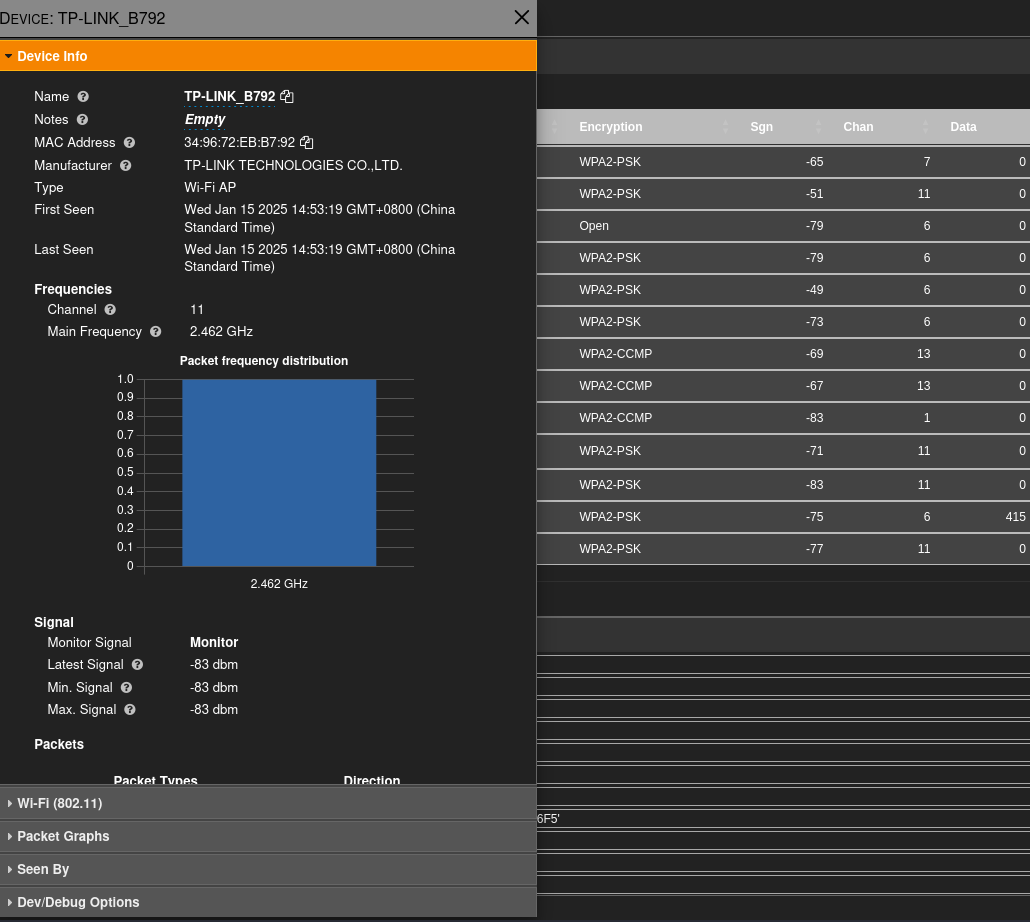

点击设备名,可以查看设备的各种信息:

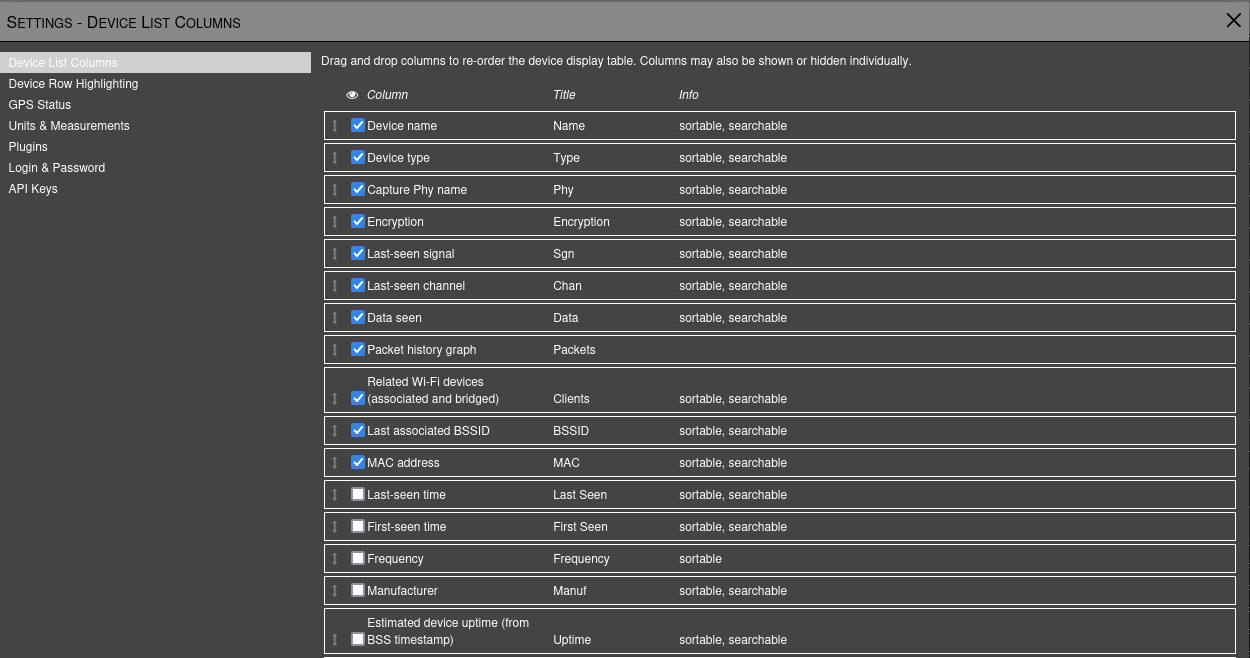

左上角点击进入设置,第一个设置选项里可以选择要显示的信息,默认我记得是没有显示MAC地址的,根据自己的需要勾选:

采集到足够的数据包后在终端里ctrl+c停止捕获,在终端运行位置保存有刚才捕获到的pcapng文件:

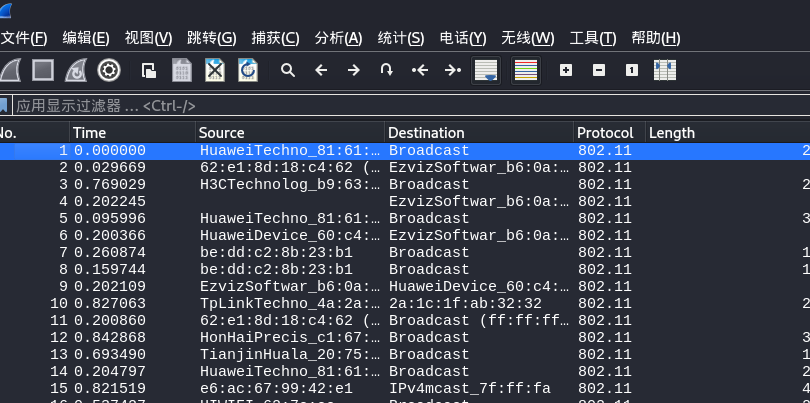

使用wireshark打开,查看捕获到的802.11数据包的详细信息:

补充说明

使用-c来指定你需要捕获的端口:

sudo kismet -c wlan0 |

kismet会自动创建一个新的虚拟接口wlan0mon:

实际上捕获这个虚拟接口也是一样的效果:

sudo kismet -c wlan0mon |

注意,如果你在执行捕获这两个端口的命令时kismet报错,可以按照前面的方法手动将wlan0设置为monitor模式之后再尝试。kismet还支持更多的命令选项,具体请参考: